2025/10/29

セキュリティ

アサヒ事例に学ぶ!組織のサイバー攻撃リスクを半減する動画対応手順

目次

序章:なぜ今、動画化による緊急対応マニュアルが必須か

サイバー攻撃が巧妙化・高度化する現代、単なるマニュアルだけで対応するのは不十分です。

紙ベースやPDF形式の緊急マニュアルは目を通されず、実際の緊急時には「どう動けばいいか」が混乱することが多いからです。

一方で、動画化して訓練を重ねると、社員が視覚的に流れを理解しやすく、行動の“型”を体得できます。

これにより、緊急対応の初動ミスや判断バラツキを抑制でき、組織としての対応水準を底上げできます。

この点を読者に実感してもらうため、本稿では アサヒビールへのサイバー攻撃事例 をフックに、動画訓練を通じた危機管理戦略を具体的に提示します。

第1章:アサヒ事例で読み解く、攻撃の流れと被害の実態

アサヒに襲った攻撃概要

2025年9月29日、アサヒグループHD(およびアサヒビール傘下)のシステムに ランサムウェア型サイバー攻撃 が検知され、国内の受注・出荷システムが停止。

この停止は 30拠点規模の工場稼働停止 に及び、出荷や物流が大きく混乱しました。

公式発表によれば、同社は一部商品の発売延期も余儀なくされ、企業運営に深刻な影響を受けたと報じられています。

なお、現時点では個人情報流出の確認はされていないとされていますが、将来的な情報漏洩リスクは否定できない、という見方もあります。

なぜ被害が深刻化したのか:攻撃経路と拡散の分析

アサヒ事例から読み取れる、攻撃が深刻化した要因は以下の通りです:

- フィッシングによる初期侵入:従業員メールを踏み台として認証情報を盗む手口が多く報じられています。

- VPN / RDP 等のリモート接続の脆弱性:VPNやリモートデスクトップサービス経由で侵入された可能性が指摘されています。

- サプライチェーン脆弱性の波及:グループ会社や取引先経由で侵入、あるいは外部ベンダーの踏み台になった可能性も示唆されています。

- IT/OT 融合ネットワークの拡散:工場のOT装置(制御系)がITネットワークと適切に分離されておらず、感染が制御不能になった可能性。

こうした要因が重なった結果、攻撃は工場、出荷、物流、受注など複数ドメインに波及し、全社的混乱に至ったと考えられます。

第2章:10日以内の具体企業事例で緊急対応の教訓を得る

アサヒ事例と並行して、近年報道された企業被害を参照しておきましょう。特に、発覚から10日以内に被害が深刻化したケースには注意を払うべき教訓が詰まっています。

| 企業名 | 発生日・発覚時期 | 被害概要 | 対応/失敗点の教訓 |

|---|---|---|---|

| KADOKAWA | 2024年6月、ニコニコ動画関連 | ランサムウェア攻撃でサイト遮断、複数システム停止 | 特定システムの切り離し遅延、情報公開の遅れ |

| 名古屋港統一ターミナル(NUTS) | 2023年7月 | コンテナ搬出入停止、物流網麻痺 | 港湾インフラへの波及、代替ルート未整備が致命傷に |

| 積水ハウス | 2024年5月 | 会員サイトからの個人情報流出 | 情報保全遅れ、過去データの管理不備 |

教訓抽出ポイント:

- 初動の迅速性:10日以内にどこまで範囲を特定し、切り離し対応するかで被害拡大を防げるかが大きく変わる。

- 情報公開と広報戦略:遅れた対応や不透明な説明は信頼喪失につながる。

- 代替経路・業務継続性(BCP)対策:停止したシステム以外で代替ルートを事前に準備しておかないと、業務停止のダメージが長引く。

- 外部依存・サプライチェーン監査:外部ベンダーや提携先経由の侵入が多いため、関係先のセキュリティ管理も事前にチェックが不可欠。

これらの教訓は、アサヒ事例の重みを際立たせながら、「自社でも起こり得る」危機感を読者に強く訴求します。

第3章:緊急時対応マニュアルを動画化する4ステップ戦略

ここからは実践的に、緊急対応手順を 動画で訓練 し、社員の行動を標準化するためのステップを紹介します。

ステップ1:シナリオ設計と危機シナリオ選定

- 想定インシデントシナリオ を複数用意(例:内部侵入、サプライチェーン経由、OT感染など)

- 被害拡大パターンの分岐(たとえば「ネットワーク隔離できない」「被害範囲不明」など)も含める

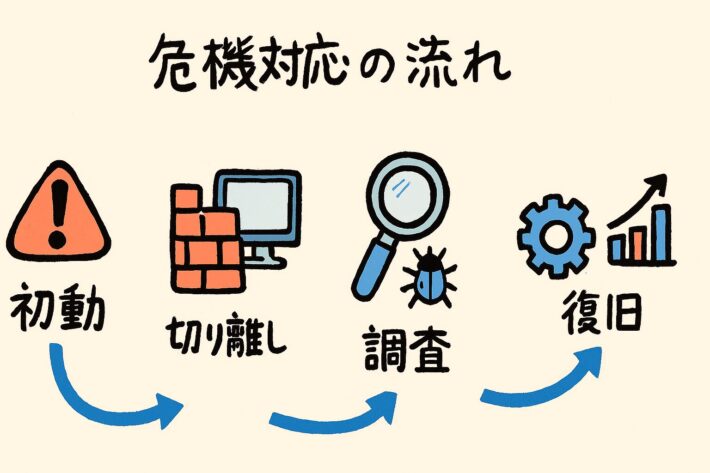

- 対応フロー(初動 → 切り離し → 調査 → 復旧 → 報告) のシナリオ分岐を明確に設計

ステップ2:動画撮影とナレーション設計

- 各シナリオステージごとに 短尺(1〜2分程度) の動画を複数作成

- 実際の部署・役割者を登場させ、リアルな対応フローを再現

- 図やフロー図、矢印、テロップを挿入し視覚的に理解しやすく

- ナレーション・字幕を併用し、現場と管理者向け両視点を盛り込む

ステップ3:動画訓練と反復演習

- 部署横断で ロールプレイ型演習 を行い、動画を参照しながら実際に動かす

- ケース分岐版(予想外展開が起こる版)も併用して “非定型対応力” を鍛える

- 訓練後は 振り返りセッション を設け、対応ミスや疑問点を共有する

- 動画視聴+訓練の組み合わせを 定期開催 する(四半期、半年毎など)

ステップ4:評価制度と改善ループ構築

- 動画訓練の チェックリスト を作成し、対応の正確性・速度・判断基準を採点

- 改善案を収集 し、次回訓練や動画改修に反映

- 社員の対応記録・ログ を定期的にレビューし、ズレや課題点をフィードバック

- 上層部・CISO層が 訓練結果を可視化 し、評価制度と連動させる

この4ステップを実行することで、組織としての初動対応品質を底上げでき、対応ミス・判断のばらつきを抑止できます。

第4章:動画訓練で行動を標準化しリスクを半減させる実践ポイント

動画訓練を成功させ、リスク低減につなげるには、以下の実践ポイントが重要です。

動画訓練導入後のフォローと定着化

- 短尺動画をイントラ/社内ポータルに常設公開 し、社員がいつでも見返せるようにする

- eラーニングと組み合わせて動画視聴とスキップ防止チェック(ミニクイズ)を導入

- 新入社員・異動者向けの 必須研修コンテンツ に組み込む

評価と報酬制度の連動化

- 訓練の成績・対応精度を 個人・部署評価指標 に反映

- 優れた対応をしたケースを 社内表彰 したり、振り返りストーリーを社内共有したりする

- 定期訓練受講率や改善率を KPI 化し、中長期目標として追う

改善ループの運用とアップデート

- 定期的に 動画内容を見直し・更新(新手口、攻撃トレンド追加、組織変更反映など)

- 訓練後の レビュー報告書 を役員・CISO層に共有し、ガバナンス層のモニタリングに組み込む

- 他部署・他拠点と 横展開・ノウハウ共有 を図り、組織全体で危機対応力を底上げ

組織文化と危機意識の醸成

- 危機対応は 一部のIT部門だけの責任ではなく、全社課題 である旨を日常的に発信

- 訓練時には 対話型ワークショップ を併設し、「なぜこの手順か?」を現場議論で理解促進

- 成功体験・対応改善例を 社内メディアで定期発信 し、危機意識を風土化する

これらを併行することで、「訓練して終わり」ではなく、実戦力として機能する仕組みになります。

まとめと提言

本記事では、「アサヒ事例をフックにしたサイバー攻撃対応」の学びを軸に、組織の対応を 動画化・訓練化 する手法を具体的に提示しました。

- アサヒビールを襲った大規模攻撃は、企業の構成やネットワーク構造が複雑であるほど、被害拡大しやすいことを示しています。

- 近年事例(KADOKAWA、名古屋港、積水ハウスなど)もまた、初動判断ミスや対外発信の遅さが被害拡大を招いています。

- 危機対応を動画化して訓練する4ステップ戦略(シナリオ設計 → 動画撮影 → 演習 → 評価改善) を採ることで、社員の動きにばらつきをなくし、対応品質を引き上げられます。

- 動画訓練は導入後のフォロー、定着化、評価制度連動、改善ループ、組織文化と一体化させることが肝要です。

読者の皆さまに対して、今すぐ取り組むべきアクション を以下に提案します:

- 自社に即した 危機シナリオ一覧化 → 最初の動画化候補を3〜5本選定

- 対応マニュアルを 「紙/PDF → 動画」 形式に書き換える(または補強)

- 一度、 模擬訓練(ロールプレイ型) を実施し、動画との乖離点を洗い出す

- 訓練結果を 定期レビュー・アップデート制度 として制度化

- CISO/経営層との 危機対応KPI可視化共有 を始める

サイバー攻撃はいつ企業を襲っても不思議ではありません。しかし、動画で標準化した初動対応力 を備えておけば、リスクを大幅に抑え、組織の被害を最小化できます。ぜひこの機会に、自社への応用を検討してください。

Posts by Topic

- 3T'sの特徴(9)

- AI(35)

- DX(35)

- LMS(3)

- セキュリティ(8)

- ビジネス(20)

- ビジネススキル(24)

- ヘルプ(1)

- マニュアル作成の基礎(17)

- メディア掲載(1)

- リスキリング(7)

- 事務に役立つツール(12)

- 動画マニュアル(124)

- 動画撮影(8)

- 動画編集(15)

- 動画編集アプリ(7)

- 外国人労働者(3)

- 導入事例(3)

- 技術継承(9)

- 新人教育(23)

- 未分類(3)

- 用語辞典(20)

- 社内教育(24)

おすすめ記事

- サイクルタイム・タクトタイム・リードタイムの違いは?製造現場の基本と短縮手順をやさしく解説|計測・ボトルネック特定・改善例まで

- 【2025年保存版】Microsoft Officeで簡単マニュアル作成術!EXCEL・PowerPoint・Word活用法

- AI翻訳×動画マニュアルでインバウンド対策を強化!3T’sが提供する最新ソリューションの魅力

- マニュアル作成は誰がするべきか?役割分担の最適解

- Z世代の心をつかむ!動画を活用した新人教育の最新手法

新着記事