2025/11/24

セキュリティ

SMS認証の仕組みと弱点|安全な代替案と実装手順

目次

SMS認証とは?仕組み・利用シーン・前提

SMS認証(SMS OTP)は、ログインや取引時に電話番号宛に6桁前後の使い捨てコード(ワンタイムパスワード)を送り、ユーザーが入力して本人確認する手法です。導入の手軽さとユーザー理解度の高さから広く使われています。一方で、技術的背景(SS7などの通信規格の設計上の弱点)や運用上の課題(SIMスワップ、SMS遅延・不達、端末紛失)から、リスク評価と代替策の検討が必須になっています。

なぜSMS認証だけでは不十分なのか

構造的リスク:通信網と番号依存

携帯網の相互接続を支えるSS7/Diameterは、歴史的経緯からセキュリティ要件が弱く、基地局偽装や位置情報照会の悪用を含むさまざまな攻撃経路が指摘されています。この土台の上に成り立つSMSは、暗号化モデルがアプリ内のTOTPや公開鍵方式に劣後しやすいのが実情です。

運用リスク:SIMスワップと社会工学

携帯事業者へのなりすまし等により番号を奪取されるSIMスワップは、SMS OTPを根こそぎ乗っ取る代表例です。攻撃者は「パスワードをすでに窃取済み」で、最後の砦であるOTPだけを奪いにきます。よって「SMSを足す=安全」ではなく、「SMSのみ=危険」という前提で設計する必要があります。

最新ガイドラインの示唆

NIST SP 800-63B(改訂4草案)では、同期型認証器(いわゆるパスキー等)の取り扱いが整理され、パスワードやSMSに依存しない多要素モデルへの移行が明確に示されています。SMSは特定条件下で容認されるものの、より強固な手段の採用が推奨されます。

より安全な代替策と使い分け戦略

代替手段の全体像

| 方式 | 概要 | 強み | 弱み/注意 | 主な用途 |

|---|---|---|---|---|

| SMS OTP | 電話番号へ使い捨てコード送信 | 導入・理解が容易 | SS7起因の盗聴・SIMスワップ・不達 | 暫定的な2段階目 |

| TOTP(認証アプリ) | 時刻同期の6桁コード(例:RFC 6238系) | オフライン可・コスト低 | 装置紛失時の復旧設計が必要 | 広範なWeb/社内SaaS |

| プッシュ通知承認 | 端末へ「承認/拒否」を送る | 体験良い・フィッシング耐性は中 | 疲労攻撃(連打誘発)対策必須 | アプリ保有サービス |

| パスキー(FIDO2/WebAuthn) | 公開鍵暗号で端末内秘密鍵を使用 | フィッシング耐性・UX最良 | 導入初期の設計・移行が鍵 | 顧客/社内とも推奨の将来標準 |

特にパスキーは、ユーザー側の生体認証やPINで秘密鍵を解錠し、サイト側は公開鍵で検証するため、コード詐取の余地が小さくフィッシング耐性が高いのが特長です。FIDO Allianceは実装ガイドや事例を継続拡充しており、日本語リソースも整っています。

日本の実装ガイド動向

国内でもデジタル庁が「行政機関等・民間事業者向け実装ガイドライン」を公開し、認証と署名の実装要点を整理しています。既存のSMS依存から、より強固な多要素・パスキー中心設計へと移行する際の参考になります。

WordPressでの現実解:安全×UXの段階的移行ガイド

基本方針:SMS認証は“補助”、メインはパスキー/TOTPへ

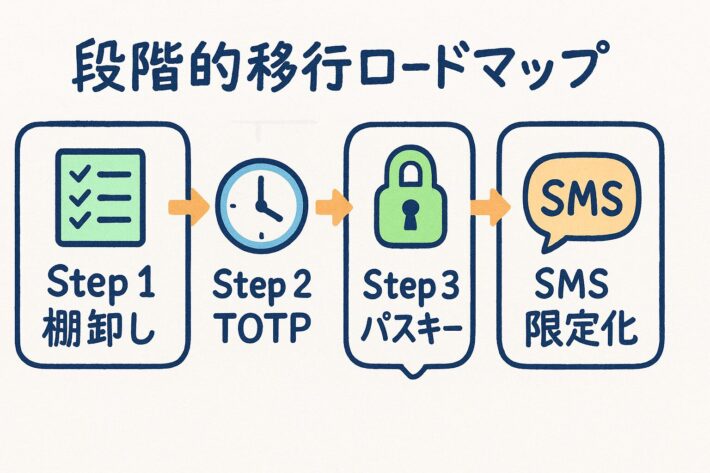

短期は「ID/パスワード+TOTP(もしくはパスキー)+SMSは非常時のバックアップ」という役割分担が現実的です。中期で「パスキーを第一要素化(パスワードレス)」、長期で「リカバリー手段の多重化(別端末のパスキー・復元コード・管理者発行)」へ。NISTの最新動向とも整合します。

実装ステップ(管理画面運用の動画マニュアルとセットで)

Step1:現状棚卸し

- 管理者・編集者・寄稿者など役割ごとのログインフローを可視化(誰がどの端末を使うか)。

- SMSを使っている箇所(会員サイト/EC/フォーム二段階認証)を洗い出す。

Step2:TOTP導入とバックアップ設計

- 管理画面ログインにTOTPを必須化(発行QRのバックアップコード配布手順を動画化)。

- 端末紛失時の復旧(予備コード、予備デバイス登録)の動画マニュアルを整備。

Step3:パスキー併用を開始

- WebAuthn対応プラグイン/IDaaSを採用し、管理者から順次パスキー登録。

- フロント会員にも「パスキー優先、TOTP/SMSは代替」の方針を周知(動画+FAQ)。

Step4:SMSの用途を限定

- 高リスク操作の追加確認(住所変更・大口振替等)に絞り、平常ログインには使わない。

- 送達失敗時の救済フロー(本人確認→代替手段提供)をドキュメント化。

設計チェックリスト

- フィッシング耐性:ログインURLの固定、ドメイン一致強制、WebAuthn優先。

- リカバリー:復元コード発行、別端末のパスキー登録、ヘルプデスク手順。

- 監査/ログ:失敗回数・端末登録/解除の記録、異常検知時の強制再登録。

- 教育:2〜3分の短編動画で「登録手順」「紛失時対応」「NG例」を明確化。

社内展開のコツ:動画マニュアルで“定着率”を上げる

3つの動画:登録・復旧・危険回避

- 登録手順:TOTP/パスキーの登録〜確認までをノーカットで。

- 復旧手順:端末紛失時の連絡先、復元コード使用、再登録を実演。

- 危険回避:「承認連打ダメ」「身に覚えのないSMSは無視」などを短く。

動画は“運用の標準化”に効きます。手順のばらつきを抑え、更新も容易です。以下の記事も参考になります。

関連記事

FAQ:よくある疑問

Q. SMS認証を“完全にやめる”べき?

A. 段階的移行がおすすめです。まず管理画面はTOTP/パスキーを標準にし、一般ユーザーは併用期間を設けて徐々に移行します。リカバリー用にSMSを残す設計は現実的です。NISTの改訂4草案やFIDOの実装ガイドも、より強固な手段の普及を前提にしています。

Q. 既存ユーザーの負担をどう下げる?

A. パスキーは生体認証で素早くサインインでき、パスワードやOTPの入力が不要です。主要プラットフォーム・大手サービスが採用を進めており、学習コストは想像より低い傾向です。社内教育は“3分動画×3本”で十分回ります。

Q. コスト面は?

A. SMSは発信課金が積み上がります。TOTPはほぼ無料、パスキーはIDaaS/プラグイン費用が中心です。長期的にはSMS削減で運用コストと問い合わせコスト(“届かない”対応)を下げられます。FIDOの普及とベンダー間移行性(CXP/CXFの検討)も追い風です。

まとめ

SMS認証は導入容易だが、構造的・運用的リスクが大きい。NISTやFIDOの最新動向に沿い、「パスキー/TOTPを主役、SMSは補助」に再設計するのが現実解。WordPressでは段階移行(棚卸し→TOTP→パスキー→SMS限定化)と、3分動画マニュアルでの定着が成功の鍵となる。

Posts by Topic

- 3T'sの特徴(9)

- AI(31)

- DX(32)

- LMS(3)

- セキュリティ(8)

- ビジネス(20)

- ビジネススキル(24)

- ヘルプ(1)

- マニュアル作成の基礎(17)

- メディア掲載(1)

- リスキリング(7)

- 事務に役立つツール(12)

- 動画マニュアル(124)

- 動画撮影(8)

- 動画編集(14)

- 動画編集アプリ(6)

- 外国人労働者(3)

- 導入事例(3)

- 技術継承(9)

- 新人教育(23)

- 未分類(3)

- 用語辞典(18)

- 社内教育(24)

おすすめ記事

- サイクルタイム・タクトタイム・リードタイムの違いは?製造現場の基本と短縮手順をやさしく解説|計測・ボトルネック特定・改善例まで

- 【2025年保存版】Microsoft Officeで簡単マニュアル作成術!EXCEL・PowerPoint・Word活用法

- AI翻訳×動画マニュアルでインバウンド対策を強化!3T’sが提供する最新ソリューションの魅力

- マニュアル作成は誰がするべきか?役割分担の最適解

- Z世代の心をつかむ!動画を活用した新人教育の最新手法

新着記事